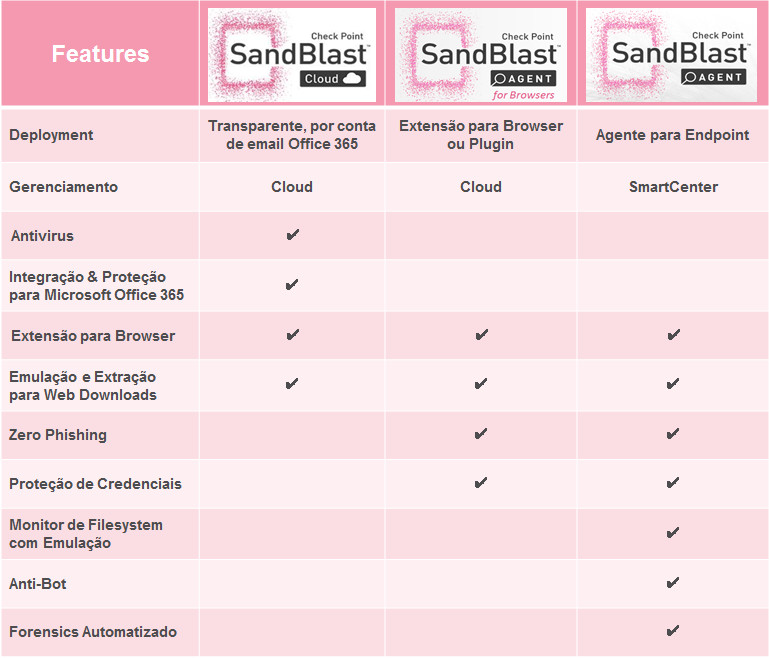

A Check Point conta hoje com um portifólio completo para prevenção de ameaças avançadas, desde de soluções para empresas com Gateways de Segurança até soluções para Endpoint.

A tabela abaixo mostra os diferenciais de cada solução:

Neste artigo eu demonstrarei todas as capacidades do SandBlast Agent, nossa solução completa contra ameaças avançadas para Endpoints.

EXTENSÃO PARA BROWSER, EMULAÇÃO E EXTRAÇÃO DE AMEAÇAS

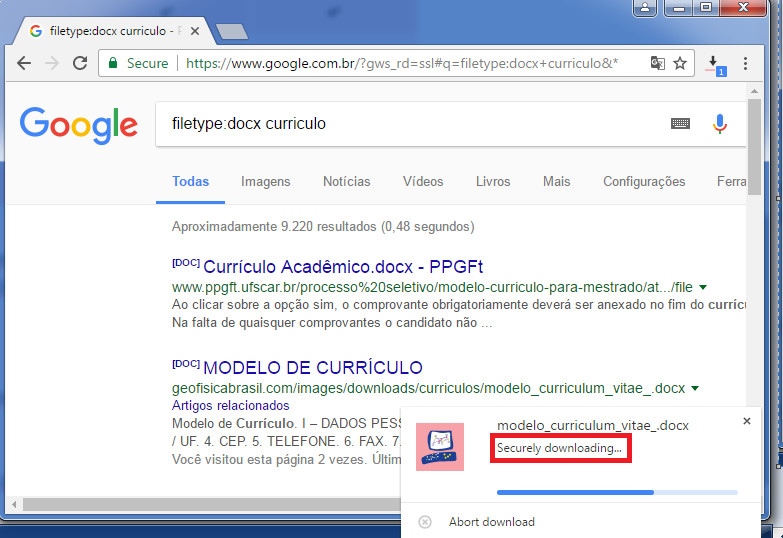

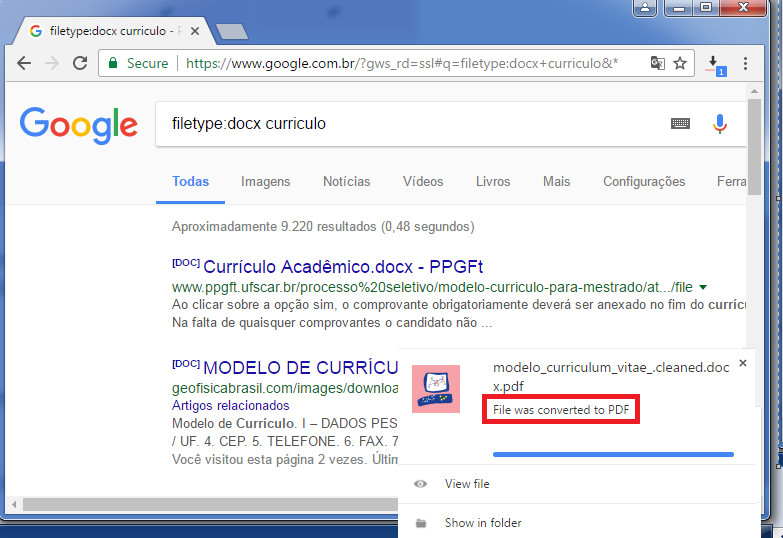

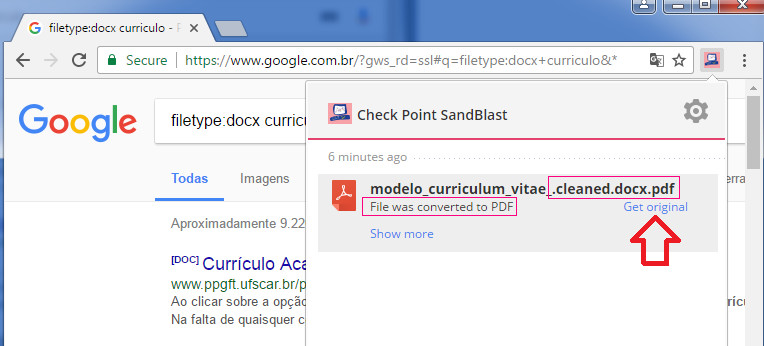

Este funcionalidade adiciona todas camadas de segurança para novos downloads feito pelo seu browser.

Sempre que o usuário baixar um documento, a extensão do browser pode automaticamente converter documentos Adobe PDF e Microsoft Office para arquivos PDF, totalmente livres de qualquer Malware.

Com opção do usuário baixar o arquivo original, após ser submetido a emulação:

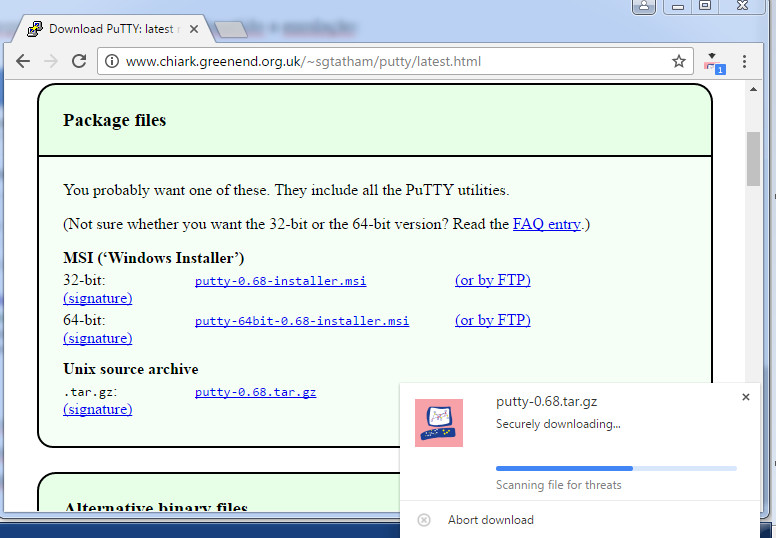

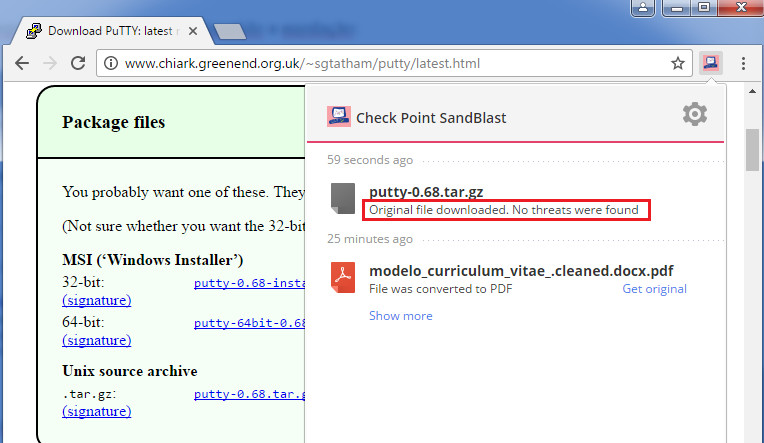

Para quaisquer outros tipos de downloads, todos os arquivos são submetidos a emulação antes que o usuário possa baixar o arquivo. A Check Point é a única que consegue fazer a PREVENÇÃO até mesmo do primeiro Malware, antes que ele possa entrar na rede.

ANTI-RANSOMWARE

Esta funcionalidade adiciona a proteção completa contra Ransomware para o Endpoint.

O Anti-Ransomware da Check Point funciona da seguinte maneira:

- Detecção comportamental, não baseada em assinatura, de ransomware

- Não requer conexão de internet para operar.

- Detecção de atividade de criptografia de arquivos.

- Quarentena do ransomware automatizada.

- Restauração automatizada de dados criptografados (se a criptografia tiver sido iniciada antes da quarentena).

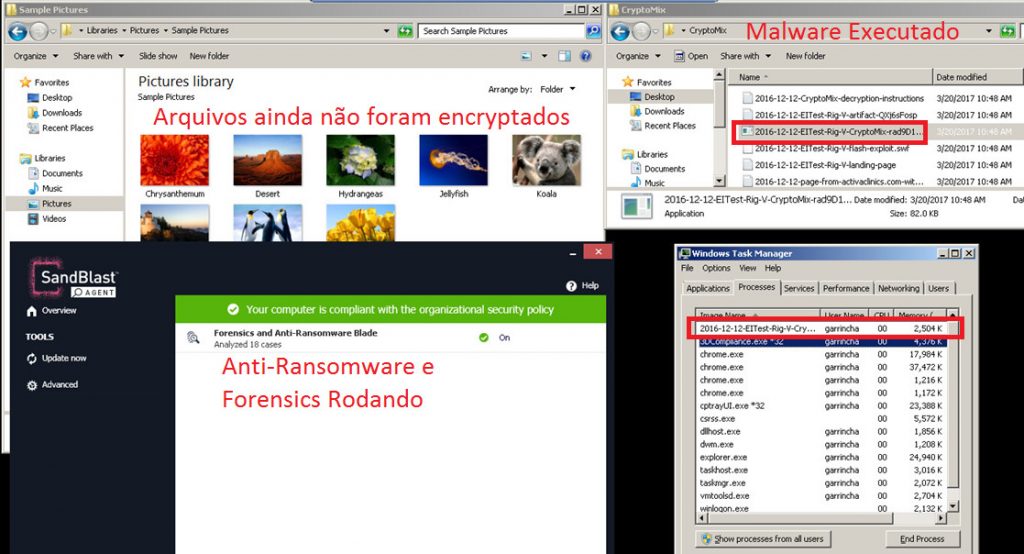

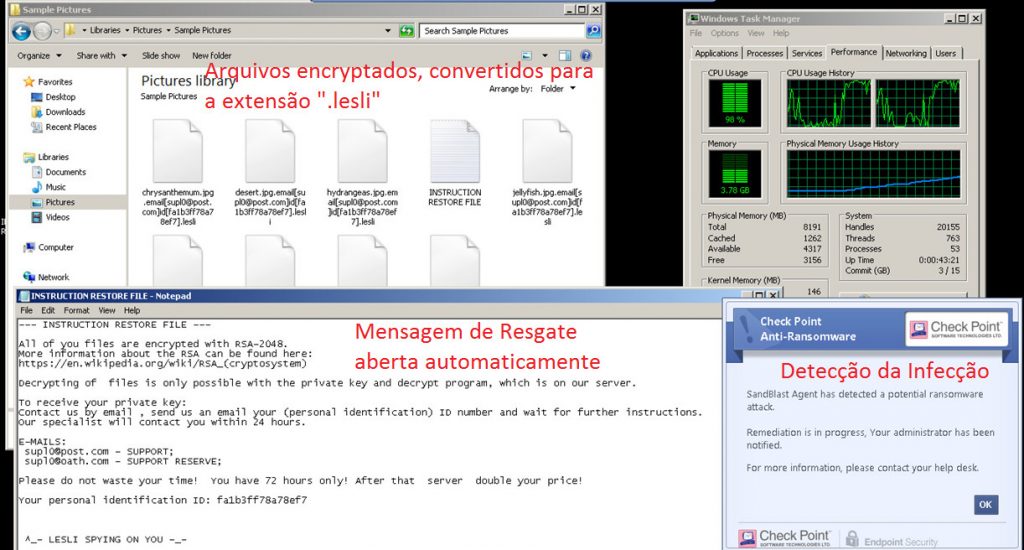

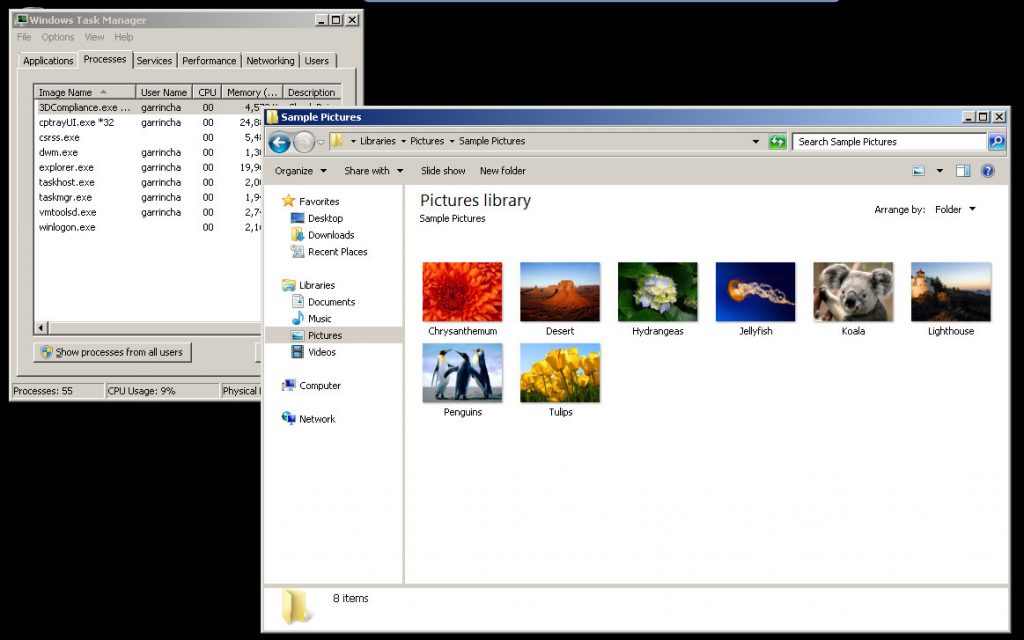

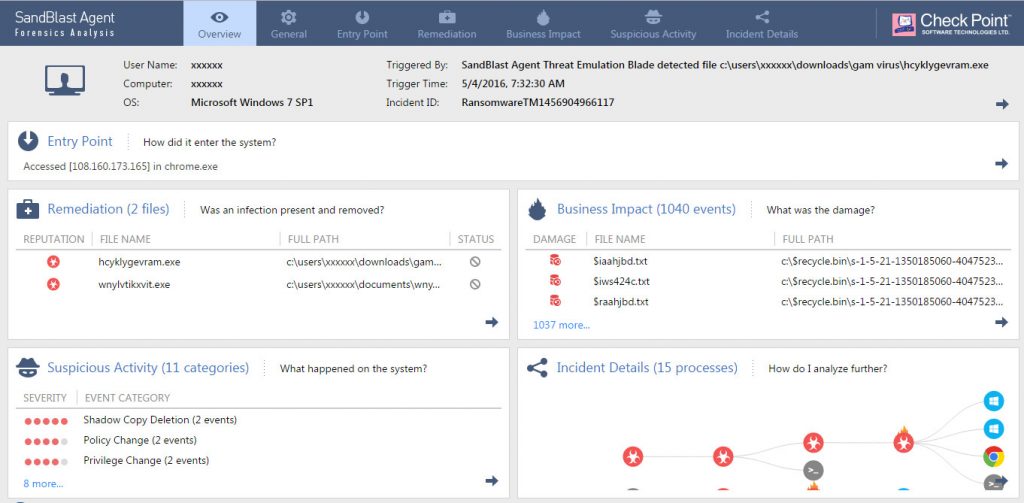

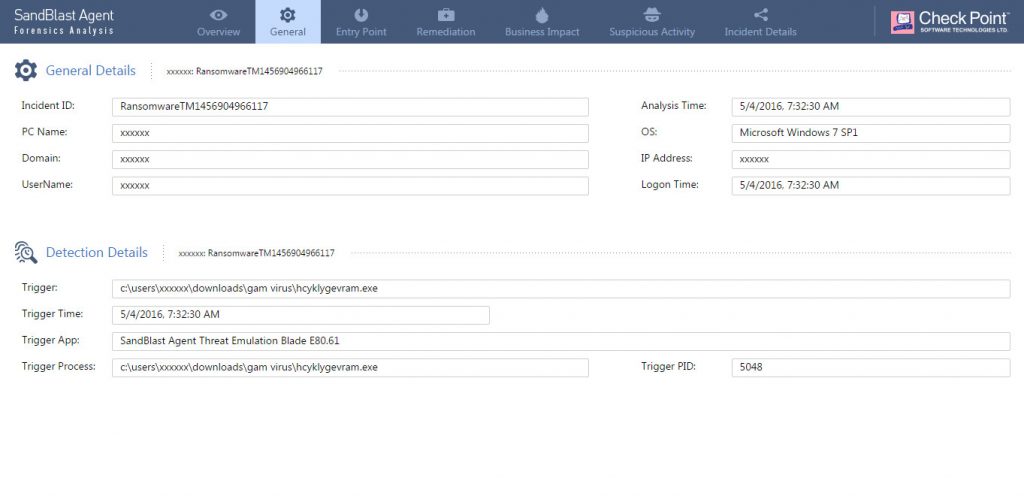

No exemplo abaixo, um computador está sendo infectado com Ransomware (CryptoMix):

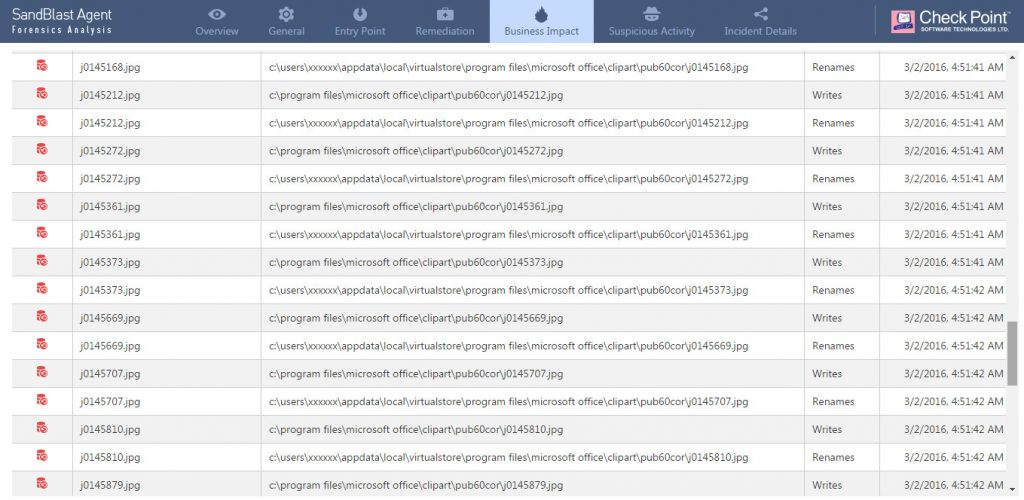

Neste próximo estágio da infecção, os arquivos foram criptografados, uma mensagem de resgate é enviada ao usuário e a Blade de Anti-Ransomware detecta a infecção.

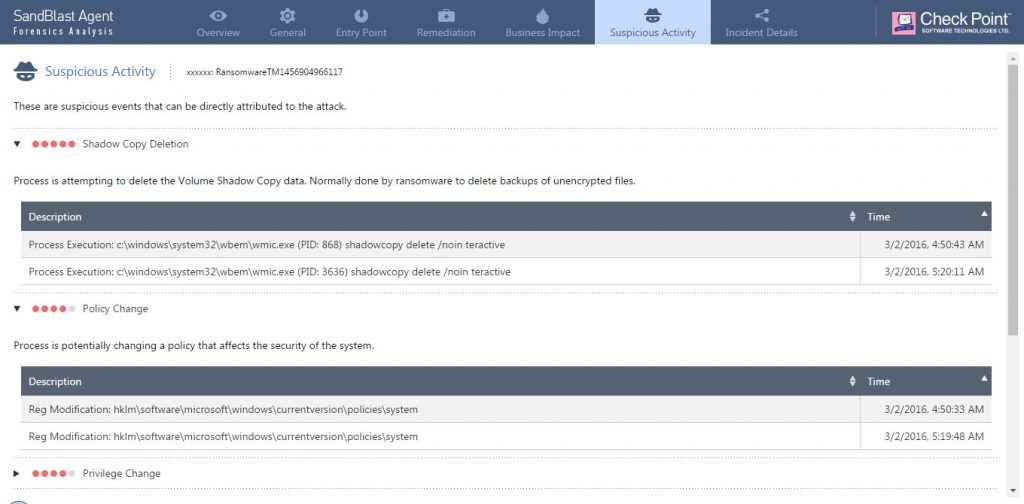

Após a detecção, a blade de Forensics entra em funcionamento e começa a analisar todas as operações e atividades no sistema, tais como:

- Processos

- Registros

- Atividades de Filesystem

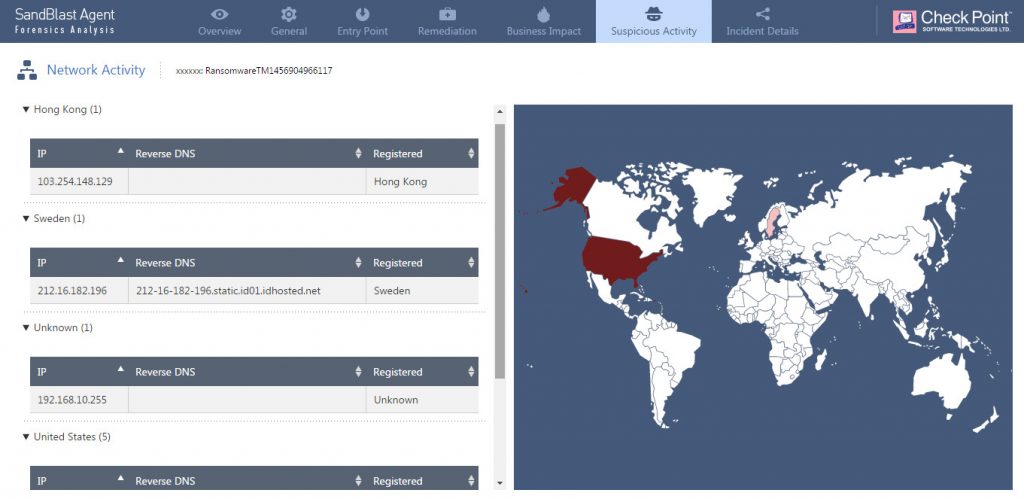

- Conexões de rede

- Injeções/Hook Ops

- Eventos suspeitos

- Danos causados

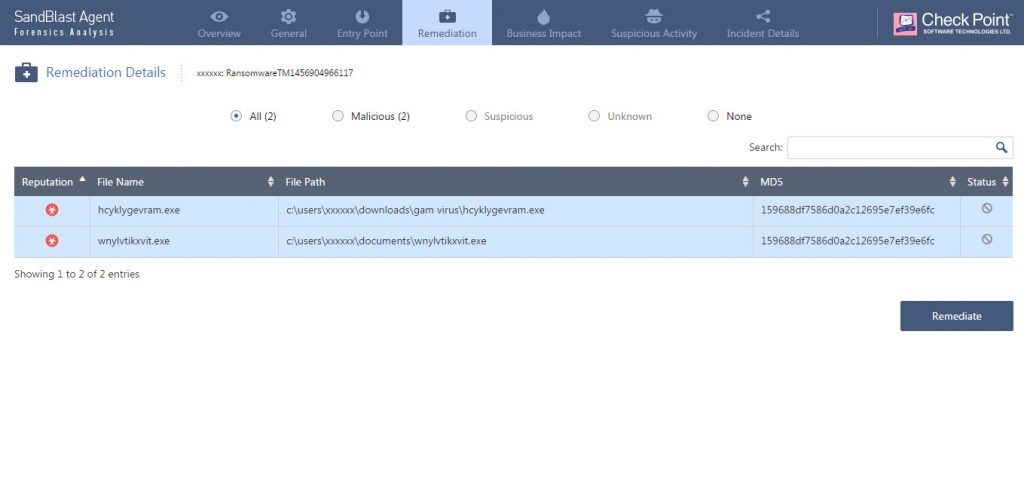

Quando a análise é finalizada, a fase de remediação automatica entra em ação:

Quando a fase de remediação é encerrada, todos os arquivos, previamente encryptados na infecção são restaurados.

E todos os arquivos do Ransomware/Malware foram automaticamente apagados do sistema.

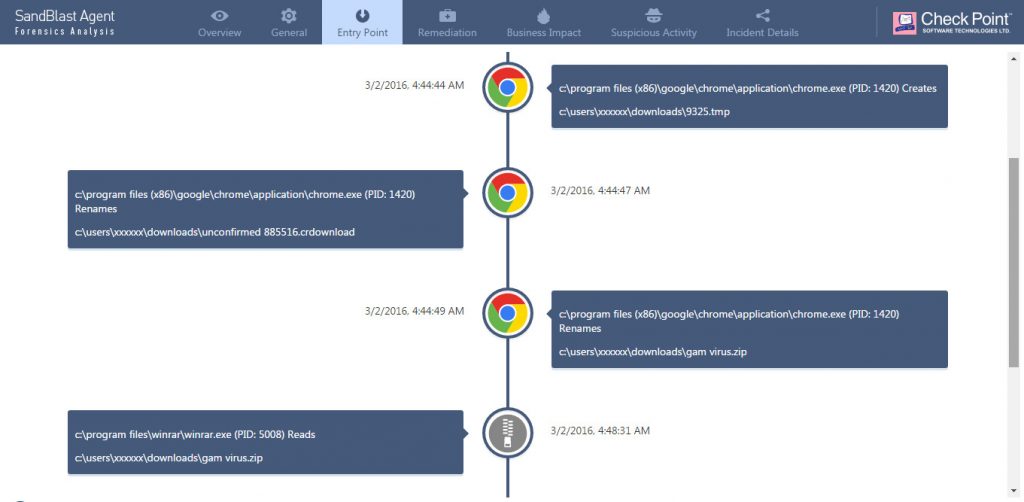

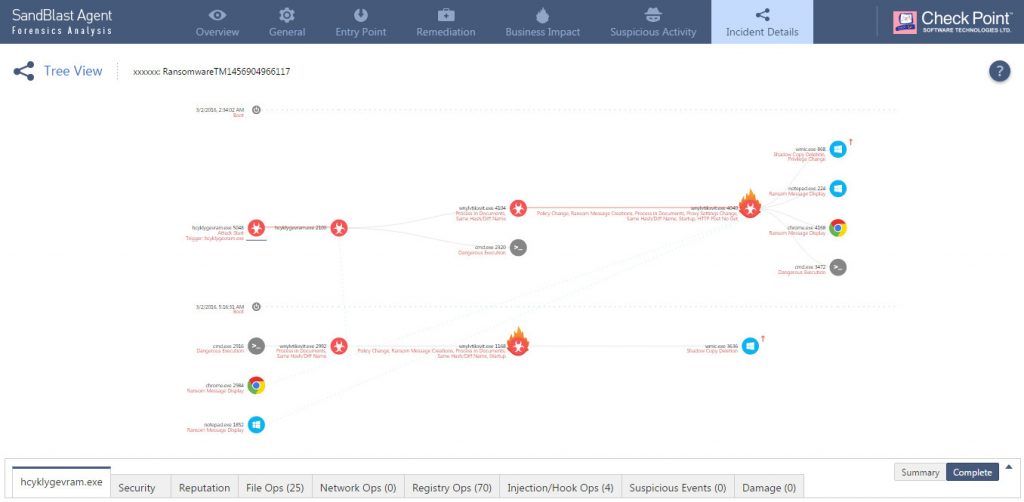

No final, a blade de forensics gera um relatório completo com todas as atividades do Ransomware.

THREAT EMULATION E MONITORAÇÃO DE FILESYSTEM

A monitoração de filesystem com emulação do Endpoint da Check Point, tem as seguintes caracteristicas:

Emulação de ameaças

- Conteúdo copiado de dispositivos de armazenamento removíveis

- Movimento lateral de dados e malware entre sistemas em um segmento de rede

Modos de Execução

- Detectar e Alertar

- Bloquear (Hold ou Background)

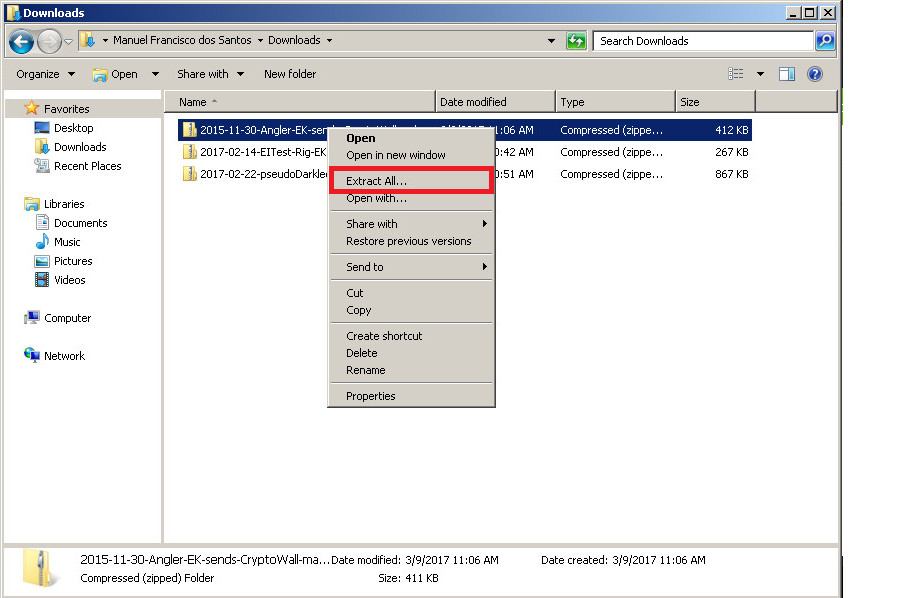

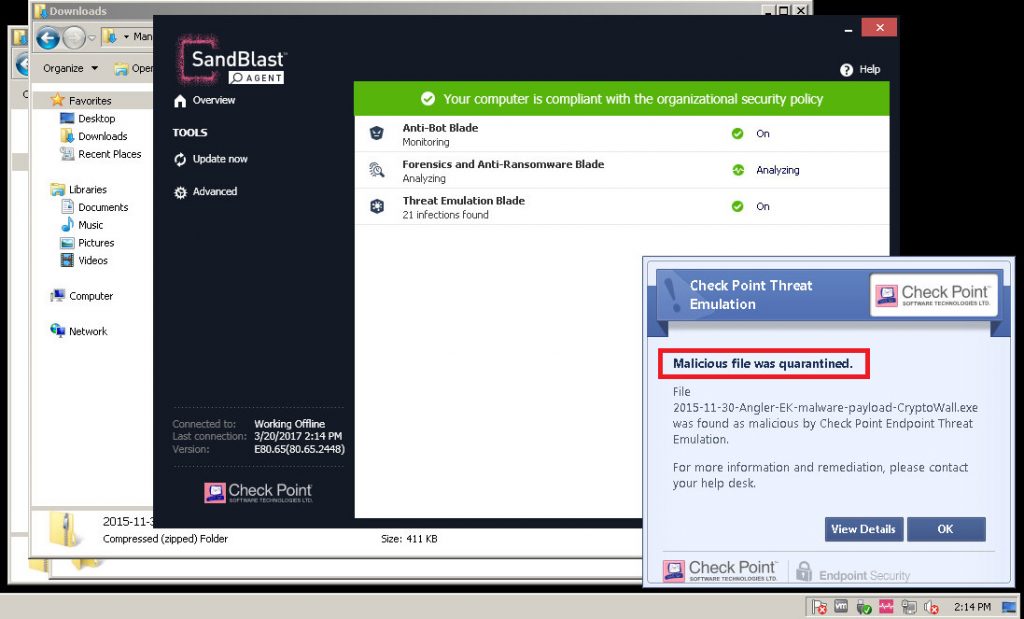

No exemplo abaixo, um arquivo zipado e protegido por senha vai tentar descompactar os seus arquivos em uma outra pasta:

Imediatamente a emulação (na Cloud) é iniciada nos arquivos escritos no filesystem da máquina:

Uma vez que o Threat Emulation para Endpoint detecta um arquivo malicioso, o arquivo é colocado em quarentena ou apagado imediatamente, de acordo com a escolha do administrador.

ZERO PHISHING AND CREDENTIAL PROTECTION

- Proteção em tempo real de sites de phishing desconhecidos

- Detecção baseada em heurística de elementos suspeitos em sites que solicitam credenciais de usuário

- Detecção de reutilização de credenciais corporativas em sites externos

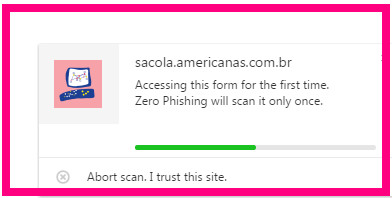

Quando um usuário tentar colocar suas credenciais em sites públicos pela primeira vez, o Zero Phishing do Endpoint da Check Point analisará o site para validar se aquele site não é um phising.

Uma vez validado que o site não é Phishing, o usuário consegue prosseguir no preenchimento das suas credenciais.

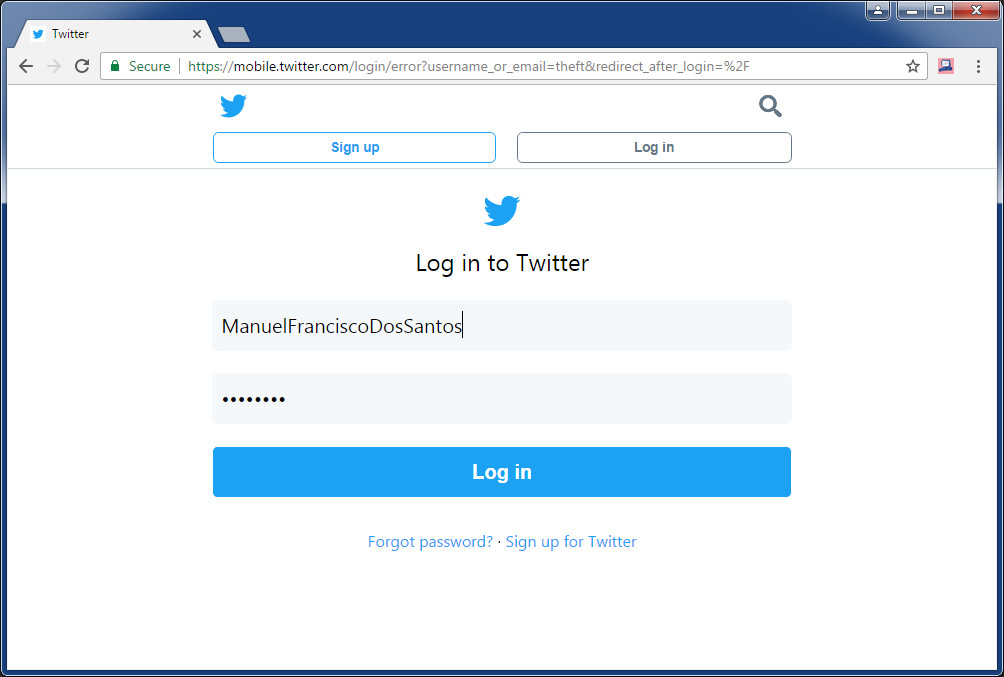

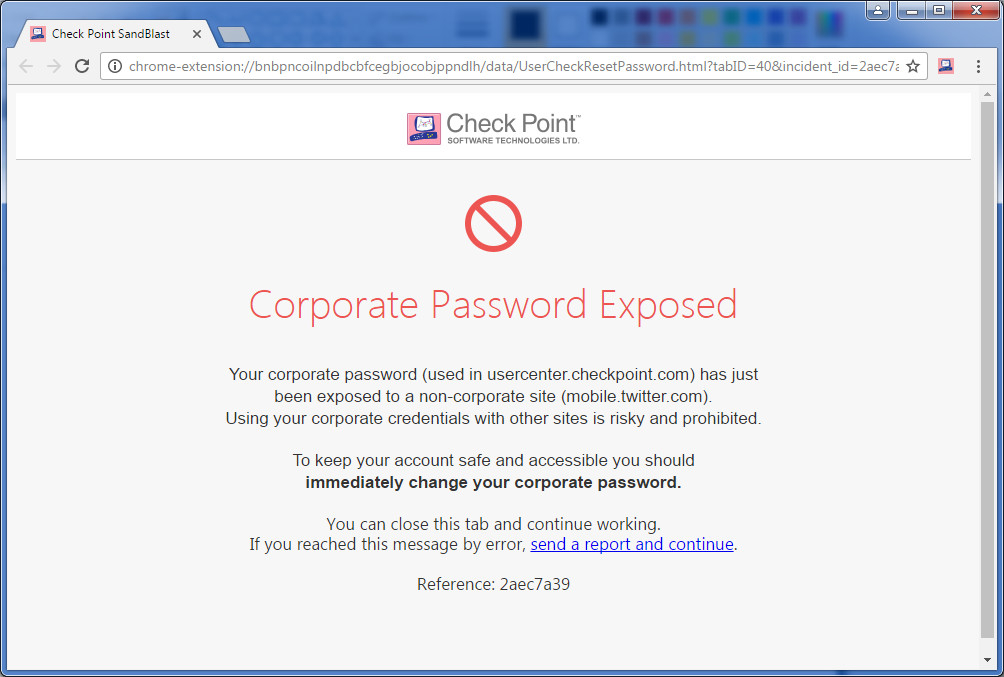

No outro exemplo abaixo, o usuário tentar usar as mesmas credenciais corporativas em um site público:

Quando o usuário tentar se logar, o Endpoint vai alertar o usuário do re-uso de credenciais corporativas:

FORENSICS

Gatilhos para uma análise

- Detecção Anti-Bot na rede ou do Endpoint

- Detecção de emulação de ameaças na rede

- Detecção do Antivirus do Endpoint

- Detecção de Antivirus de terceiros integrados ao Endpoint

- Indicadores Manuais de Compromisso (IoC)

Detecção de Danos

- Identificar automaticamente: Exfiltração de dados, manipulação de dados ou criptografia, registro de chave

Análise de Causa Raiz

- Rastrear e identificar a causa raiz em vários reinícios do sistema em tempo real

Análise de Causa Raiz

- Rastrear e identificar a causa raiz em vários reinícios do sistema em tempo real

Análise do Fluxo do Malware

- Modelo gráfico interativo gerado automaticamente do fluxo de ataque

Detecção de Comportamento Malicioso

- Mais de 40 categorias de comportamento malicioso

- Centenas de Indicadores maliciosos.

Abaixo um exemplo do Log de um evento de Ransomware gerado pelo Forensics:

CONCLUSÃO

A solução de Endpoint da Check Point hoje é a mais completa do mercado para proteção de Endpoints, fazendo proteção contra phishing, emulação e extração de malwares desconhecidos, monitoração de filesystem com emulação, Anti-bot, Proteção de Credenciais e Forensics.

Para mais informações, entre em contato conosco atraves do numero: 11 5181-0752.

Credito do conteúdo: Eduardo Bergonse Pereira